Защита от эксплойтов

Практически на каждом компьютере найдется «черный ход», через который злоумышленники могут проникнуть в ваш цифровой дом.

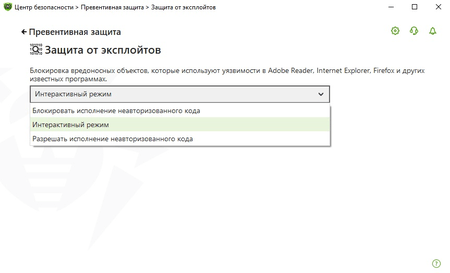

Компонент Защита от эксплойтов убережет от вредоносных объектов, пытающихся для проникновения в систему использовать уязвимости в популярных приложениях. При обнаружении попытки проникновения через уязвимость, Dr.Web принудительно завершает процесс атакуемой программы.

Эксплойт (от англ. exploit – использовать, эксплуатировать) – вредоносная программа, последовательность команд или специально написанный вредоносный код, использующие уязвимости в том числе для доставки троянцев в систему или для взлома ПО. Существуют также наборы эксплойтов – «эксплойт-паки», предназначенные для использования целого ряда уязвимостей.

Эксплойт позволяет злоумышленнику внедриться в систему незаметно. Даже если ОС настроена так, что при запуске программ (одна из которых может быть и вредоносной) она выдает предупреждение о старте приложения, вредоносный код может исполниться незаметно для пользователя, благодаря эксплуатации уязвимостей.

Dr.Web защищает от эксплойтов, перехватывая внедряющуюся через уязвимость программу.

Узнайте больше

О том, как злоумышленники проникают в якобы защищенные системы, как создаются эксплойты, читайте в выпусках рубрики «Уязвимые» и «Незваные гости» проекта «Антивирусная правДА!».